INNE EBOOKI AUTORA

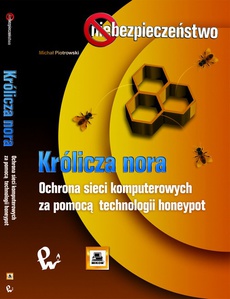

Królicza nora

Ochrona sieci komputerowych za pomocą technologii honeypot

Autor:

Wydawca:

Format:

ibuk

Autor książki, specjalista zajmujący się ochroną informacji, komputerowy pasjonat, opisuje nietypowe i nowatorskie, a czasem bardzo zaskakujące sposoby walki z hakerami, robakami internetowymi, wirusami komputerowymi, spamem i innymi popularnymi zagrożeniami, które czyhają w Sieci zarówno na zwykłych, domowych użytkowników, jak i duże organizacje.

Dowiesz się, czym są systemy honeypot i sieci honeynet, jak je budować, aby były skuteczne, i jak obsługiwać, aby nie narazić się na niebezpieczeństwo. Poznasz całą gamę aplikacji i narzędzi, które służą do tworzenia pułapek na cybernetycznych agresorów, a także specyficzne konfiguracje powszechnie znanych i popularnie wykorzystywanych programów, które pozwolą na uczynienie z nich garnków miodu. Znajdziesz również przykładowe analizy włamań zarejestrowanych przez autora, techniki wykorzystywane przez hakerów do wykrywania i unieszkodliwiania honeypotów oraz analizę legalności systemów pułapek pod względem prawa obowiązującego w Polsce i Unii Europejskiej.

Krótko mówiąc, dowiesz się, w jaki sposób oszukiwać i łapać internetowych intruzów, jak wykradać ich sekrety i narzędzia, jak wykorzystywać zdobyte o nich informacje, i wreszcie jak zabezpieczyć się przed ich atakami w przyszłości.

Spójrz na ochronę sieci i systemów komputerowych z zupełnie innej strony, zamieniając miejscami role hakera i ofiary.

| Rok wydania | 2007 |

|---|---|

| Liczba stron | 324 |

| Kategoria | Bezpieczeństwo |

| Wydawca | Wydawnictwo Naukowe PWN |

| ISBN-13 | 978-83-01-15331-1 |

| Numer wydania | 1 |

| Język publikacji | polski |

| Informacja o sprzedawcy | ePWN sp. z o.o. |

POLECAMY

Ciekawe propozycje

Nora Sand. Tom 2: Urwany trop

do koszyka

Nora Sand. Tom 2: Urwany trop

do koszyka

Nora Sand. Tom 1: Zaginione

do koszyka

Nora Sand. Tom 1: Zaginione

do koszyka

Spis treści

| O książce | 9 |

| Wstęp, czyli potrzeba komunikacji | 11 |

| Część I. Pułapka | 13 |

| Rozdział 1. Zagrożenia, napastnicy i motywy ataków | 19 |

| Hakerzy i krakerzy | 20 |

| Script kiddies | 22 |

| Wirusy i robaki | 23 |

| Rozdział 2. Technologia honeypot | 27 |

| Historia | 28 |

| Zalety i wady | 32 |

| Klasyfikacja | 34 |

| Systemy produkcyjne | 34 |

| Systemy badawcze | 35 |

| Systemy niskiego poziomu interakcji | 35 |

| Systemy wysokiego poziomu interakcji | 36 |

| Architektura | 36 |

| Rozdział 3. Systemy honeypot a bezpieczeństwo teleinformatyczne | 39 |

| Zapobieganie. | 42 |

| Wykrywanie | 42 |

| Reagowanie | 45 |

| Rozdział 4. Sieci honeynet | 47 |

| Kontrola i przechwytywanie danych | 48 |

| Kontrola danych | 48 |

| Przechwytywanie danych | 50 |

| Agregacja i centralna analiza danych | 52 |

| Honeypot a honeynet | 53 |

| System honeywall | 54 |

| Sieci pierwszej generacji | 54 |

| Sieci drugiej generacji | 55 |

| Budowa systemu honeywall | 57 |

| Sposób dostępu do honeypota | 58 |

| Dostęp bezpośredni | 59 |

| Zwielokrotniony dostęp bezpośredni | 60 |

| Translacja adresów | 61 |

| Rozdział 5. Technologia honeytoken | 63 |

| Udostępniane zasoby | 64 |

| Kradziona poczta | 64 |

| Rozdział 6. Honeypot jako klient? Czemu nie! | 67 |

| Część II. Narzędzia do budowy pułapek | 71 |

| Rozdział 7. Emulacja urządzeń | 73 |

| Honeyd | 73 |

| Prosta konfiguracja | 75 |

| Jeden router | 80 |

| Dwa routery | 83 |

| Rzeczywisty komputer | 85 |

| Dodatki | 86 |

| Honeycomb | 87 |

| Honeybee | 88 |

| Podsumowanie | 90 |

| Rozdział 8. Emulacja usług | 91 |

| BackOfficer Friendly | 91 |

| Konfiguracja | 92 |

| Podsumowanie | 93 |

| PatriotBox | 93 |

| Konfiguracja | 95 |

| Podsumowanie | 97 |

| Specter | 97 |

| Konfiguracja | 99 |

| Podsumowanie | 101 |

| KFSensor | 101 |

| Konfiguracja | 103 |

| Podsumowanie | 106 |

| Rozdział 9. Emulacja podatności | 107 |

| Nepenthes i mwcollect | 107 |

| Konfiguracja | 111 |

| Analiza kodu | 111 |

| mwcollect Alliance | 113 |

| Podsumowanie | 114 |

| Honeytrap | 114 |

| Konfiguracja | 115 |

| Podsumowanie | 116 |

| Google Hack Honeypot | 118 |

| W dużym skrócie o Google Hacking | 118 |

| Honeypot | 125 |

| Konfiguracja | 126 |

| Podsumowanie | 127 |

| Rozdział 10. Walka ze spamem | 129 |

| Co to jest spam | 129 |

| Jak działają spamerzy | 130 |

| Honeypoty i zbieranie adresów e-mail | 132 |

| Project Honey Pot | 134 |

| Honeypoty i otwarte serwery proxy | 134 |

| Bubblegum proxypot | 136 |

| Honeypot na bazie serwera Apache | 140 |

| Distributed Open Proxy Honeypots | 146 |

| Honeypoty i otwarte serwery SMTP | 146 |

| SMTarPit | 146 |

| Honeypot na bazie serwera Sendmail | 148 |

| Rozdział 11. Monitorowanie systemu | 151 |

| Sebek | 155 |

| Konfiguracja klienta | 160 |

| Konfiguracja serwera | 162 |

| Interfejs graficzny | 163 |

| Podsumowanie | 164 |

| Stealth Kernel Tunnel | 165 |

| Konfiguracja klienta | 167 |

| Konfiguracja serwera | 168 |

| Modyfikacja programów użytkowych | 169 |

| Serwer OpenSSH | 170 |

| Biblioteka Glibc | 172 |

| Podsumowanie | 174 |

| Przetrwać restart | 174 |

| Rozdział 12. Systemy wirtualne | 175 |

| User-Mode Linux | 176 |

| Konfiguracja systemu macierzystego | 177 |

| Konfiguracja systemu wirtualnego | 178 |

| Konfiguracja sieci | 180 |

| Rejestracja terminali | 181 |

| System plików HoneyPot ProcFS | 182 |

| Podsumowanie | 186 |

| Argos | 187 |

| Konfiguracja systemu macierzystego | 188 |

| Konfiguracja systemu wirtualnego | 189 |

| Konfiguracja sieci | 189 |

| Uruchamiamy Argosa | 190 |

| Podsumowanie | 191 |

| Rozdział 13. Klienci honeypot | 193 |

| HoneyC | 193 |

| Konfiguracja | 193 |

| Podsumowanie | 196 |

| Capture | 197 |

| Konfiguracja serwera | 198 |

| Konfiguracja klienta | 200 |

| Uruchamiamy serwer Capture | 202 |

| Podsumowanie | 203 |

| Rozdział 14. System honeywall | 205 |

| Most | 206 |

| Sniffer | 212 |

| Firewall | 213 |

| IPS | 215 |

| Dodatki | 222 |

| Sebek | 223 |

| Stealth Kernel Tunnel | 224 |

| Honeywall CD-ROM | 226 |

| Część III. Obsługa pułapki | 229 |

| Rozdział 15. Analiza danych przesyłanych w sieci | 233 |

| tcpdump | 234 |

| Wireshark | 234 |

| dSniff | 235 |

| Snort | 235 |

| Honeysnap | 235 |

| p0f | 236 |

| Rozdział 16. Analiza zdarzeń zachodzących w honeypocie | 237 |

| ACID, BASE i Sguil | 238 |

| Honeynet Security Console | 239 |

| iSpyNOW | 239 |

| Rozdział 17. Analiza systemu operacyjnego | 241 |

| The Sleuth Kit | 243 |

| Forensic Toolkit | 243 |

| Windows Forensic Toolchest | 243 |

| Rozdział 18. Analiza kodu binarnego | 245 |

| Dumpbin, PEView, PEBrowse | 246 |

| Windows Sysinternals | 246 |

| SoftICE | 246 |

| IDA Pro | 247 |

| OllyDbg | 247 |

| Rozdział 19. Analiza powłamaniowa systemu Linux | 249 |

| Rozdział 20. Analiza powłamaniowa systemu Windows | 263 |

| Dodatek A. Po drugiej stronie barykady – wykrywanie honeypotów | 275 |

| Wykrywanie honeypotów niskiego poziomu interakcji | 276 |

| Wykrywanie honeypotów wysokiego poziomu interakcji | 279 |

| Wykrywanie środowisk wirtualnych | 293 |

| Dodatek B. Prawne aspekty funkcjonowania honeypotów | 299 |

| Posłowie | 312 |

| Skorowidz | 317 |